Page 12 - st-endustri-4.0-2022-haziran

P. 12

açarsanız ve siber güvenlik tarafını önemse-

mezseniz, hiç düşünmediğiniz bir anda çok

basit ataklarla bile bu otomasyon networkle-

rinizi bir siber saldırı ile çok ciddi etkisiz hale

getirebiliyorlar. O sebeple IT - OT yakınsa-

ması sürecinde, gerek segmentasyon yapar-

ken, gerekse network modernizasyonu ya-

parken Siber güvenlik mutlaka birinci sırada

yer alması gerekiyor ve projenin en başından

sonuna kadar güvenlik farkındalığı yüksek

bir şekilde bu projeyi yapmanızı öneriyoruz.

Güvenlik kısmına geçmeden önce

biraz daha temele inelim. Güvenlik

konusunu öne çıkaran nelerdir ?

Otomasyon networkünüzdeki sistemlerinizin

eski olduğundan bahsettik windows XP, win-

dows 7’nin güvenlik açıklarını hepimiz bili- doğru çıkmaya başladıkça aslında siz net- eğer bu networklerinizi tanımaz, görmezse-

yoruz. Siz bu sistemleri yıllardır kullanıyor- workü TCP/IP’e çeviriyorsunuz ve TCP/ niz riskinizi ölçemezsiniz.

sunuz ama daha önce hiç birinden dışarıya IP’le beraber hayatınız kolaylaşırken da-

doğru veri akışı ihtiyacı doğmamıştı, sizden vetsiz misafirlere yol açmış oluyorsunuz. O Böyle bir networkün otomasyon

bu anlamda oradaki mühendislik makineleri- sebeple ön tarafta ne kadar güçlü olursanız güvenliği çok önemli.

nizden veya oradaki HMI PLC sistemleriniz- olun otomasyon networkünüzü mutlaka iz- Biz endüstriyel kontrol sistemleri (EKS)

den dışarı doğru bir trafik talebi gelmemişti lemeniz lazım çünkü fiziksel koşullar me- otomasyon networklerinde daha doğrusu

veya pandemi koşullarında hepimiz bunu ya- sela bir çalışanınızın bilgisayarındaki ufak kritik altyapılarda daha çok şu sorunlarla

şadık. Uzaktan bağlanma ihtiyacı doğdu, bu bir problem bir virüs belki de makinasında karşılaşıyoruz “Otomasyon networkunü na-

sistemlere doğru erişimimiz hiç yokken belki kullandığı antivirüs güncel değildi ve bir sıl modernize edeceğiz?” Daha önce hiç bir

de kontrolsüz bir şekilde işlerimizi yapabil- virüs kaptı getirip bunu otomasyona taktı- dokümantasyonun olmayışı tamamen gölge

mek için bu erişimleri açmak zorunda kaldık. ğı zaman o virüs bulaşırsa şayet siz burada network olarak anlatılan bu networklerle ilgi-

İş amaçlı dijitalleşirken bu networklere doğ- ne kadar büyük çaba gösterirseniz gösterin li müşteriler bize dokümantasyon veremiyor.

ru erişim açtığımız zaman eğer güvenlik ta- elinizde bir antivirüs yazılımı bulunmadığı Ortamındaki alt yapının bir şemasını payla-

rafını önemsemediğimiz koşullarda maalesef için maalesef çok büyük çaba sarfedersiniz şamıyor. Çok eski fabrikalarsa içerde ne gibi

çok basit ataklar otomasyon networkünüze ve içerideki yayılım hızı çok hızlı olur. OTD envanterin olduğunu bilmiyorlar, bildikleri

bulaşarak etkili bir saldırı haline dönüşebilir. Bilişim olarak biz bunu pandemiye benze- mutlaka var ama net değil bu sebepten do-

Bunun için çok gelişmiş saldırı yapmaya da tiyoruz. 2 yıl önce kimsenin aşısı olmadığı layı işi keşifle başlatıyoruz. Tesis keşifleri

gerek yok çünkü baktığımızda beşinci nesil için herkes kendini korumak amaçlı kendini yapıyoruz. Tesislere gidiyoruz. Müşterimizin

siber atak dönemindeyiz ancak otomasyon izole ediyordu ve ne zaman aşılandık eski altyapısını, tesisini gezerek öncelikle fiziki

networkümüzdeki cihazlar çok eski. yaşam biçimimize dönmeye başladık. analizler yapıyoruz. Topladığımız veriler-

Ancak otomasyon networkleri hala üzerlerin- le tesis otomasyon alt yapısını anlamaya

Kullandığımız yazılımlar ve işletim de antivirüs çözümü bile olmayan bir tesisten çalışıyoruz. Akabinde müşterinin ortamına

sistemlerinin çok ciddi güvenlik açıkları bahsediyoruz ki beşinci nesil atak dönemin- koyduğumuz siber güvenlik istihbaratı topla-

var, hepimiz biliyoruz. de artık birinci nesil bu tarz sorunlar BT,de mak adına çeşitli güvenlik çözümü içerisinde

Bu sebeple çok basit bir ihlal veya ihmal bizim için çok basit de olsa, BT’de kullan- GARLAND TAP Çözümleri ve SCADAfen-

ile bir yol bularak içeri girildiği zaman ma- dığınız kendi bilgisayarlarınızda en gelişmiş ce platformunu koyarak oradaki envanteri

alesef ki bu sistemleri ele geçirmek çok ko- güvenlik sistemlerini kullansanız da, otomas- ortaya çıkararak ne gibi PLC sistemleri var,

laylaşıyor. İşin kötü tarafı da bu networkler yonda bunları kullanamıyorsunuz. Bu riskleri hangi üreticinin hangi endüstriyel cihazları

yatay network olarak tanımlanıyor. Fabrika biliyorduk ama dışarı kapalı olduğumuz için içeride koşuyorsa bunları görerek başlıyoruz.

otomasyon networkleri daha çok yatayda bu riskleri görmezden geliyorduk. Ancak Bunları gördükten sonra fikir yürütmek daha

büyüyen level 2 trafiğin ağırlıklı olduğu dijitalleşme sürecinde bu networklere doğru gerçekçi çünkü göremediğini güvence altına

ortamlar olduğu için en büyük sorun “Gö- erişimler açıldıkça yolları açmaya başladık- alamazsın mantığıyla yola çıkarsak görünür-

rünürlük YOK”. ça maalesef sadece IT ile OT arasına sadece lük burada çok önemli. Tabi ki oradaki tesisin

segmentasyon firewall’ları koymak işletme- alt yapısı da çok önemli. Oradaki tesisler bel-

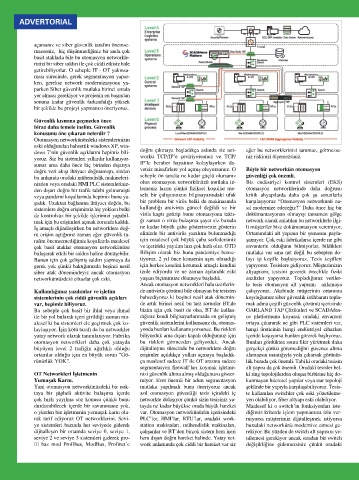

OT Networkleri İşletmenin nizi güvenlik altına almış olduğunuzu göster- ki ring topolojilerden oluşan birbirine hiç do-

Yumuşak Karnı. miyor. Evet önemli bir adım segmentasyon kunmayan hücresel yapılar veya star topoloji

Yani otomasyon networkünüzdeki bir nok- mutlaka yapılmalı bunu öneriyoruz ancak şeklinde bir yapıyla karşılaşabiliyoruz. Tesis-

taya bir şüpheli aktivite bulaşırsa içerde asıl otomasyon güvenliği tesis içindeki iç te kullanılan switchler çok eski yönetileme-

çok hızlı yayılma söz konusu çünkü bunu networkte dolaşıyor çünkü sizin tesisiniz ya- yen olabiliyor, fiber altyapı eski olabiliyor.

durdurabilecek içerde bir savunmanız yok, tayda ne kadar büyükse orada büyük hareket Maalesef ki o switch’in fonksiyonları iste-

o yüzden biz işletmenin yumuşak karnı ola- var. Otomasyon networkünüzün içerisindeki diğimiz kriterde işlem yapmamıza izin ver-

rak tarif ediyoruz OT networklerini. Sevi- PLC’ler, HMI’lar, RTU’lar, oradaki work- miyorsa müşterimiz dijitalleşmek istiyorsa

ye sistemleri bazında her seviyede giderek station makinaları, mühendislik makinaları, buradaki networkünü modernize etmesi ge-

dijitalleşen bir ortamda seviye 0, seviye 1, çalışanlar ve BT’den birçok sistem hem içeri rekiyor. Bu yüzden de switch alt yapısını ye-

seviye 2 ve seviye 3 sistemleri giderek pro- hem dışarı doğru hareket halinde. Yatay net- nilemesi gerekiyor ancak sıradan bir switch

fil baz mod Profibus, ModBus, Profinet’e work anlamında çok ciddi bir hareket var siz değişikliğine gidemezsiniz çünkü oradaki