Page 64 - st-proses-otomasyonu-2022-subat

P. 64

siber güvenlik

Risk Değerlendirmesi:

OT ortamını güvence altına

almaya yönelik ilk adım

Risk tabanlı siber güvenlik yönetiminin ilk adımı olarak Yokogawa, OT güvenlik temelini

elde etmek için teknik güvenlik risk değerlendirmesinin (TSRA) yapılmasını öneriyor.

Peki nasıl mı? Yokogawa uzmanları anlatıyor.

ir senaryo düşünün

ki; bir kimyasal işleme

şirketi, üretim tesisi için

siber güvenlik programı

B başlatmaya karar verir, bu

nedenle bir IT uzmanı ile operasyon

biriminden, tesis ağları hakkında

orta derece bilgi sahibi olan bir

kişiyi bir araya getirir. Bu iki kişinin

başka sorumlulukları da vardır ve

stratejik noktalara az sayıda güvenlik

cihazını hızlıca yerleştirerek bu yan

sorumluluklarını yerine getirdiklerini

ve tesisin korunduğunu beyan

ederler. Bu sırada, tesisin ağlarını

birkaç aydır sistematik olarak analiz

eden bir hacker, tesis mimarisini

ve hangi varlıkların bulunduğunu

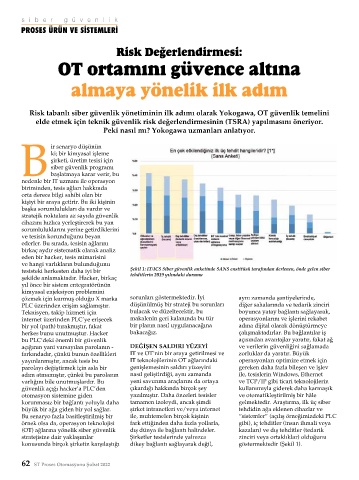

tesisteki herkesten daha iyi bir Şekil 1: IT/ICS Siber güvenlik anketinde SANS enstitüsü tarafından derlenen, önde gelen siber

şekilde anlamaktadır. Hacker, birkaç tehditlerin 2019 yılındaki durumu

yıl önce bir sistem entegratörünün

kimyasal enjeksiyon problemini

çözmek için kurmuş olduğu X marka sorunları göstermektedir. İyi aynı zamanda şantiyelerinde,

PLC üzerinden erişim sağlamıştır. düşünülmüş bir strateji bu sorunları diğer sahalarında ve tedarik zinciri

Teknisyen, takip hizmeti için bulacak ve düzeltecektir, bu boyunca yatay bağlantı sağlayarak,

internet üzerinden PLC’ye erişecek makalenin geri kalanında bu tür operasyonlarını ve işlerini rekabet

bir yol (path) bırakmıştır, fakat bir planın nasıl uygulanacağına adına dijital olarak dönüştürmeye

herkes bunu unutmuştur. Hacker bakacağız. çalışmaktadırlar. Bu bağlantılar iş

bu PLC’deki önemli bir güvenlik açısından avantajlar yaratır, fakat ağ

açığının yani varsayılan parolanın - DEĞİŞEN SALDIRI YÜZEYİ ve verilerin güvenliğini sağlamada

farkındadır, çünkü bunun özellikleri IT ve OT’nin bir araya getirilmesi ve zorluklar da yaratır. Büyük

yayınlanmıştır, ancak tesis bu IT teknolojilerinin OT ağlarındaki operasyonları optimize etmek için

parolayı değiştirmek için asla bir genişlemesinin saldırı yüzeyini gereken daha fazla bileşen ve işlev

adım atmamıştır, çünkü bu parolanın nasıl geliştirdiği, aynı zamanda ile, tesislerin Windows, Ethernet

varlığını bile unutmuşlardır. Bu yeni savunma araçlarını da ortaya ve TCP/IP gibi ticari teknolojilerin

güvenlik açığı hacker’a PLC’den çıkardığı hakkında birçok şey kullanımıyla giderek daha karmaşık

otomasyon sistemine giden yazılmıştır. Daha önceleri tesisler ve otomatikleştirilmiş bir hâle

korunmasız bir bağlantı yoluyla daha tamamen izoleydi, ancak şimdi gelmektedir. Araştırma, ilk üç siber

büyük bir ağa giden bir yol sağlar. şirket intranetleri ve/veya internet tehdidin ağa eklenen cihazlar ve

Bu senaryo fazla basitleştirilmiş bir ile, muhtemelen birçok kişinin “sistemler” (açılış örneğimizdeki PLC

örnek olsa da, operasyon teknolojisi fark ettiğinden daha fazla yollarla, gibi), iç tehditler (insan ihmali veya

(OT) ağlarına yönelik siber güvenlik dış dünya ile bağlantı halindeler. kazaları) ve dış tehditler (tedarik

stratejisine dair yaklaşımlar Şirketler tesislerinde yalnızca zinciri veya ortaklıklar) olduğunu

konusunda birçok şirketin karşılaştığı dikey bağlantı sağlayarak değil, göstermektedir (Şekil 1).

62 ST Proses Otomasyonu Şubat 2022